网站做大一定规模后,很多站长就会发现很多恶意访问者在不断的试探自己的网站后台密码。

今天为大家提供一种解决办法。

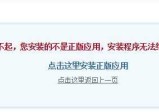

实现效果:非管理员访问admin.php直接返回404,无法打开页面。

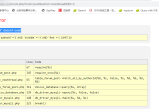

打开admin.php文件,找到:

$discuz->init();

换行,在其下添加代码:

if(!$_G['uid'] || !getstatus($_G['member']['allowadmincp'], 1)) {

header("HTTP/1.1 404 Not Found");

header("Status: 404 Not Found");

exit;

}其中的:if(!$_G['uid'] || !getstatus($_G['member']['allowadmincp'], 1)) {

allowadmincp后面的,1 1就是管理员UID:1

可以用 , 来给多个用户权限,例如:['allowadmincp'], 1,2,3)) {

下附:UCenter后台防止恶意访问教程

功能说明:uc_server/admin.php是ucenter默认的后台地址,正常情况下可以直接访问,为了防止某些恶意访问的情况,可以修改以下内容进行安全性能提升。

适用版本:Discuz!x1-x3.4适用情况:ucenter在论坛根目录下

修改后效果:未登录Discuz论坛或不在指定的管理组,打开uc_server/admin.php提示404

具体实施方案:

打开uc_server/model/admin.php

搜索:

$this->cookie_status = isset($_COOKIE['sid']) ? 1 : 0;

在下面加入以下代码

if(!$this->cookie_status){

include UC_ROOT.'../config/config_global.php';

$cookiepre = $_config['cookie']['cookiepre'].substr(md5($_config['cookie']['cookiepath'].'|'.$_config['cookie']['cookiedomain']), 0, 4).'_';

$auth = addslashes($_COOKIE[$cookiepre.'auth']);

if(empty($_config['cookie']['saltkey'])) {

$_config['cookie']['saltkey'] = addslashes($_COOKIE[$cookiepre.'saltkey']);

}

$authkey = md5($_config['security']['authkey'].$_config['cookie']['saltkey']);

$auth = daddslashes(explode("\t", $this->dauthcode($auth, 'DECODE',$authkey)));

list($discuz_pw, $discuz_uid) = empty($auth) || count($auth) < 2 ? array('', '') : $auth;

$discuz_uid = intval($discuz_uid);

$groupid = $this->db->result_first("SELECT groupid FROM ".$_config['db'][1]['tablepre']."common_member WHERE uid='$discuz_uid'");

if(!in_array($groupid,array('1','2'))){

header("HTTP/1.1 404 Not Found");header("Status: 404 Not Found");exit;

}

}其中这里增加用户组:array('1','2')

搜索:

function __construct() {

$this->adminbase();

}后面加入:

function dauthcode($string, $operation = 'DECODE', $key = '', $expiry = 0) {

$ckey_length = 4;

$key = md5($key );

$keya = md5(substr($key, 0, 16));

$keyb = md5(substr($key, 16, 16));

$keyc = $ckey_length ? ($operation == 'DECODE' ? substr($string, 0, $ckey_length): substr(md5(microtime()), -$ckey_length)) : '';

$cryptkey = $keya.md5($keya.$keyc);

$key_length = strlen($cryptkey);

$string = $operation == 'DECODE' ? base64_decode(substr($string, $ckey_length)) : sprintf('%010d', $expiry ? $expiry + time() : 0).substr(md5($string.$keyb), 0, 16).$string;

$string_length = strlen($string);

$result = '';

$box = range(0, 255);

$rndkey = array();

for($i = 0; $i <= 255; $i++) {

$rndkey[$i] = ord($cryptkey[$i % $key_length]);

}

for($j = $i = 0; $i < 256; $i++) {

$j = ($j + $box[$i] + $rndkey[$i]) % 256;

$tmp = $box[$i];

$box[$i] = $box[$j];

$box[$j] = $tmp;

}

for($a = $j = $i = 0; $i < $string_length; $i++) {

$a = ($a + 1) % 256;

$j = ($j + $box[$a]) % 256;

$tmp = $box[$a];

$box[$a] = $box[$j];

$box[$j] = $tmp;

$result .= chr(ord($string[$i]) ^ ($box[($box[$a] + $box[$j]) % 256]));

}

if($operation == 'DECODE') {

if((substr($result, 0, 10) == 0 || substr($result, 0, 10) - time() > 0) && substr($result, 10, 16) == substr(md5(substr($result, 26).$keyb), 0, 16)) {

return substr($result, 26);

} else {

return '';

}

} else {

return $keyc.str_replace('=', '', base64_encode($result));

}

}